在万物互联的数字时代,互联网安全已从技术话题演变为关乎个人隐私、企业命脉乃至国家安全的核心议题。网络与信息安全软件的开发,不仅是编写代码,更是构建一道抵御风险的智能防线。经验告诉我们,安全从来不是一蹴而就的产品特性,而是一个植根于细节、贯穿于全程的意识体系。本文将结合实践经验,从意识提升与软件开发双重视角,构建可靠安全防线的关键要素。

一、 意识先行:安全始于对细节的敬畏

- 威胁无处不在的共识:开发者首先需摒弃“我的软件不重要,不会被攻击”的侥幸心理。无论是个人工具还是企业系统,在攻击者眼中都可能成为跳板或资源。建立“默认不安全”的思维模式,是安全设计的第一块基石。

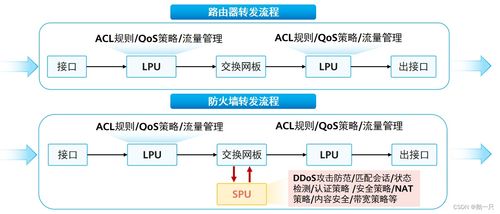

- 最小权限与深度防御:严格遵循最小权限原则,确保每个模块、每个用户只能访问其必需资源。不依赖单一安全措施,构建认证、授权、加密、监控、审计等多层防御体系,即使一层被突破,其他层仍能提供保护。

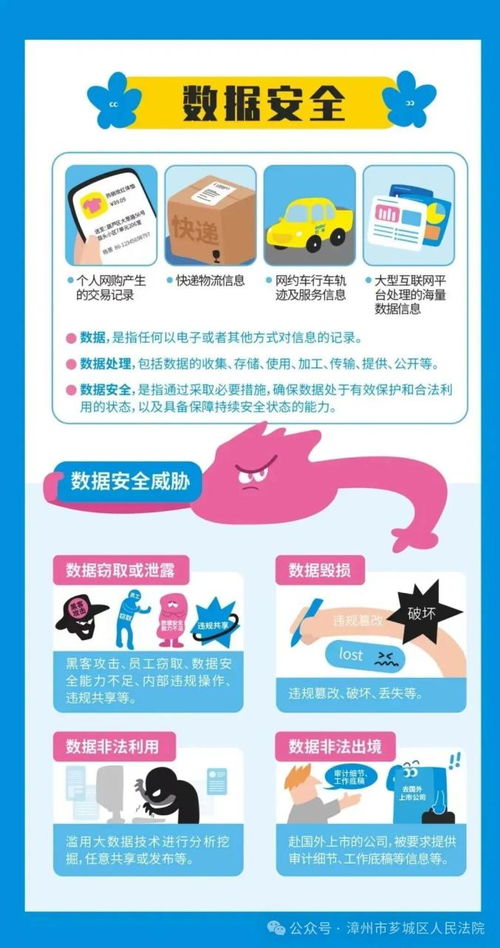

- 数据生命周期安全管理:安全意识应覆盖数据从产生、传输、存储、使用到销毁的全过程。敏感数据加密存储、传输使用强加密协议(如TLS)、日志避免记录敏感信息、及时安全擦除废弃数据,这些细节处理直接决定了数据泄露的风险敞口。

- 持续教育与文化培育:定期对开发、测试、运维团队进行安全培训,分享最新漏洞案例(如OWASP Top 10)、攻击手法。将安全代码规范、安全编码checklist融入开发流程,让安全意识成为团队文化基因。

二、 开发实践:将安全意识注入软件生命线

- 安全左移,设计阶段融入安全:在需求分析与架构设计阶段,就进行威胁建模(Threat Modeling),识别潜在攻击面(如用户输入、接口、文件上传、第三方组件等),并设计相应的缓解策略。安全要求应作为非功能性需求明确写入设计文档。

- 安全编码与标准化:

- 输入验证与净化:对所有外部输入(用户输入、API参数、文件内容等)进行严格的验证、过滤和转义,从根本上防御注入攻击(SQL注入、XSS、命令注入等)。

- 安全依赖管理:谨慎选择第三方库与组件,持续监控其安全漏洞(使用SCA软件成分分析工具),及时更新或修补。避免使用已知存在高危漏洞的版本。

- 安全配置与错误处理:使用安全的默认配置,避免暴露调试信息、版本信息等。统一的、不泄露内部细节的错误处理机制。

- 密码与密钥管理:密码必须加盐哈希存储(如使用bcrypt、Argon2)。密钥、令牌等敏感信息绝不能硬编码在代码中,应使用安全的密钥管理服务或环境变量。

- 自动化安全测试与代码审计:

- 将静态应用安全测试(SAST)、动态应用安全测试(DAST)工具集成到CI/CD流水线中,自动化识别代码中的安全漏洞。

- 定期进行人工代码审查,重点关注安全关键模块(如认证授权、加密解密、支付流程)。

- 对核心业务逻辑进行渗透测试,模拟攻击者视角发现逻辑漏洞。

- 敏捷响应与持续监控:

- 建立清晰的安全事件应急响应(IR)流程,确保漏洞能在第一时间被评估、修复和发布补丁。

- 在软件中集成安全监控和日志记录,对异常登录、频繁失败尝试、敏感操作等进行实时告警,实现事中可发现、事后可追溯。

三、 细节铸就安全,意识引领未来

互联网安全的本质是一场攻防双方在细节上的较量。一个未经验证的输入框、一个硬编码的密码、一个未更新的脆弱组件,都可能成为整个系统崩塌的起点。网络与信息安全软件的开发,要求我们从“功能实现”思维,全面转向“安全构建”思维。这要求我们:

- 保持敬畏:对潜在风险保持高度敏感和敬畏之心。

- 关注细节:安全体现在每一行代码、每一个配置、每一次更新的细节之中。

- 全员参与:安全不仅是安全团队的责任,更是每一位设计、开发、测试、运维人员的分内之事。

- 持续演进:安全态势和攻击技术不断变化,我们的知识、工具和流程也必须持续学习、评估与改进。

唯有将“注意细节,提高意识”内化于心、外化于行,将其贯穿于软件开发的每一个环节,我们才能打造出真正值得信赖的数字护城河,在享受互联网便利的守护好每一份数字资产与隐私。安全之路,道阻且长,行则将至;细节之处,方见真章。