在数字化转型浪潮席卷全球的当下,企业信息化架构已不再是单纯的技术堆砌,而是演变为支撑业务创新、保障运营安全的核心战略资产。尤其随着网络攻击手段的日益复杂与数据价值的凸显,传统的“先建设、后安全”或“开发与安全分离”的模式正面临严峻挑战。本文旨在探讨一种将网络信息安全深度融入软件开发全生命周期的新型企业信息化架构思考,以期为企业的数字化征程构筑更稳固的基石。

一、传统架构的挑战:安全与开发的鸿沟

过去,许多企业的信息化架构遵循着清晰的线性路径:业务部门提出需求,开发团队进行设计与编码,系统上线后交由运维与安全团队负责防护。这种模式下,网络安全往往被视为一种“外围防护”或“事后补救”措施。其弊端显而易见:

- 安全漏洞发现滞后:安全问题在开发后期甚至生产环境才暴露,修复成本高昂,且可能已造成损失。

- 响应机制僵化:安全团队与开发团队目标不一、语言不通,常陷入“阻塞”与“被阻塞”的对抗循环,拖慢创新速度。

- 架构性风险:系统底层设计可能缺乏安全考量,导致后期难以通过打补丁方式根除隐患。

二、新思维内核:DevSecOps与“安全左移”

新型信息化架构的核心,在于打破部门墙,将信息安全从“成本中心”转变为“赋能引擎”。其关键实践是 DevSecOps 与 “安全左移”(Shift Left Security)。

- DevSecOps:它并非简单地在DevOps中加入安全工具,而是一种文化、流程与技术的深度融合。它要求开发、运维与安全团队从项目伊始就协同工作,将安全要求内化为每一个功能需求,让安全成为交付流水线中自动化、不可绕过的一环。

- “安全左移”:意味着在软件开发生命周期的最早阶段——需求分析与设计时,就引入安全威胁建模、隐私影响评估等活动;在编码阶段集成静态应用安全测试(SAST);在构建阶段进行依赖项扫描;在测试阶段进行动态应用安全测试(DAST)和渗透测试。这使安全问题得以在源头被预防和发现。

三、架构重塑:构建内生安全的软件工厂

基于上述思维,企业信息化架构需进行系统性重塑,构建一个“内生安全”的软件交付体系:

- 文化与管理层基石:高层需明确安全是所有人的责任,建立跨职能的融合团队,并设定统一的安全与业务目标。

- 融合的开发流水线(Pipeline):

- 集成安全工具链:在CI/CD流水线中无缝集成SAST、DAST、软件成分分析(SCA)、容器安全扫描、基础设施即代码(IaC)安全扫描等自动化安全门禁。

- 安全即代码(Security as Code):将安全策略(如网络分段策略、访问控制规则)用代码定义和管理,实现版本控制、自动化部署与审计。

- 不可变基础设施:通过容器化、微服务及声明式部署,确保生产环境与测试环境的一致性,减少配置漂移带来的安全风险。

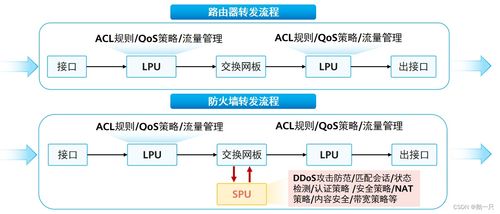

- 微服务与零信任网络架构:

- 采用微服务架构,实现业务功能的解耦与独立部署,限制漏洞爆炸半径。

- 在网络层面贯彻 零信任(Zero Trust) 原则,即“从不信任,始终验证”。摈弃传统的边界防护思想,对每一个访问请求进行严格的身份、设备和上下文认证与授权,实现细粒度的网络访问控制。

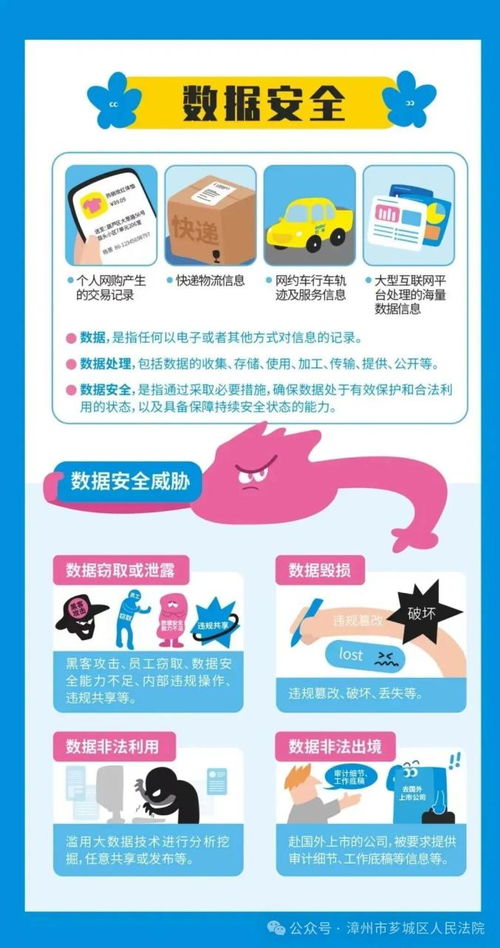

- 数据安全与隐私保护:

- 在架构设计时即嵌入数据分类分级、加密(传输中与静止时)、脱敏、权限最小化等原则。

- 利用隐私增强技术(PETs)在保障数据可用性的同时保护用户隐私。

- 持续监控与智能响应:

- 建立统一的安全信息与事件管理(SIEM)平台,实时收集和分析应用、网络、用户行为日志。

- 结合安全编排、自动化与响应(SOAR)以及人工智能,实现威胁的自动检测、告警与响应,形成安全闭环。

四、对软件开发实践的启示

对于软件开发本身,这一新架构意味着:

- 开发者成为安全前线:开发者需要具备基础的安全知识(安全编码规范),并在工具辅助下对自身代码的安全负责。

- 设计模式的安全考量:在采用云原生、微服务、Serverless等新范式时,必须同步评估其安全模型与共担责任模型。

- 开源组件的风险管理:建立严格的第三方组件(开源库)选用、更新与漏洞应急流程,将其管理纳入开发核心流程。

###

企业信息化架构的新思考,本质上是将网络信息安全从外在的“盾牌”转化为内生于软件开发血脉的“免疫系统”。这不仅是技术的升级,更是组织文化、流程和协作方式的深刻变革。面对日益严峻的威胁 landscape,唯有主动拥抱这种融合之道,企业才能在享受数字化红利的有效驾驭风险,实现可持续的稳健增长。构建安全、敏捷、智能的下一代信息化架构,已是从业者必须面对且赢在起点的战略课题。